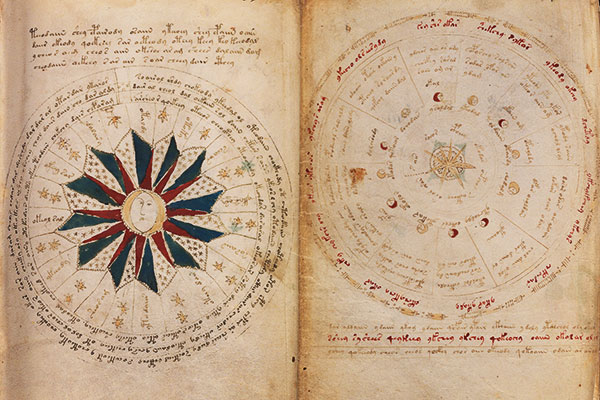

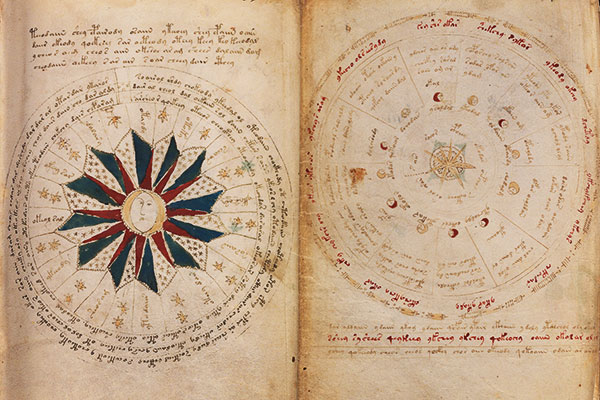

Тайна великого Манускрипта Войнича раскрыта. Самый загадочный документ древности написан на иврите и принадлежит алхимику

Искусственный интеллект помог ученым из Альбертского университета открыть тайну...

Подборка публикаций, содержащих тег "криптография". Актуальные темы и важные события.

Искусственный интеллект помог ученым из Альбертского университета открыть тайну...

Топологический аудит ECDSA: как найти уязвимости с одной подписью Традиционный...

Всем привет! В этой серии статей я бы хотел разобрать тонкости работы с GPG,...

Не из-за кризиса банка, а потому, что кто-то в другом полушарии написал всего...

В этой статье будет описано, как один чересчур поверивший в себя программист...

Привет, Хабр! Честно говоря, публикуя первую статью, мы и представить не могли,...

Привет, Хабр! Сегодня я хочу поделиться историей создания одного из моих...

Привет, Хабр! Недавно на работе возникла задача, связанная с асимметричным...

Развитие нейросетей создало прецедент, когда видеозапись события не может быть...

Недавно я прочёл книгу «Кому нужна математика?» Нелли Литвак и Андрея...

Энигма была самым продвинутым шифровальным устройством своего времени и...

На протяжении десятилетий криптографическое сообщество опиралось на...