Премьера японского балетного аниме «Пупелль из города дымоходов» прошла в кинотеатрах России и стран СНГ.

Проект TheatreHD представил премьеру «Пупелль из города дымоходов» — японского...

Подборка публикаций, содержащих тег "atr". Актуальные темы и важные события.

Проект TheatreHD представил премьеру «Пупелль из города дымоходов» — японского...

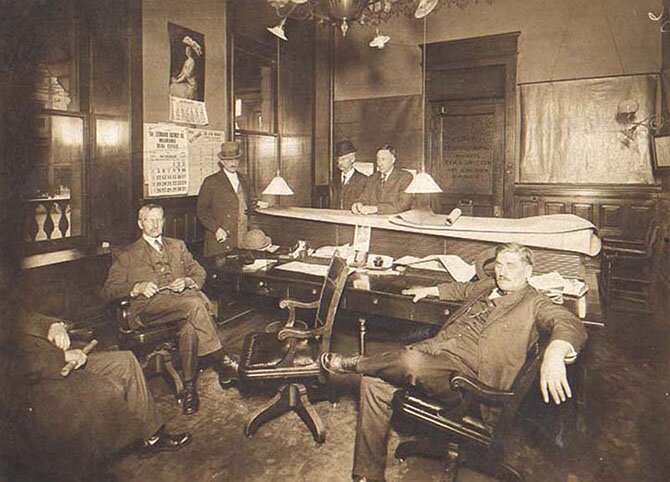

Все мы знаем, как выглядит сегодня типичный офис — столы с компьютерами,...

Китайские компании, занимающиеся производством компонентов для упаковки чипов,...

> Миграция с устаревшего фреймворка — это не только боль, но и возможность...

Россия дёрнула рубильник финнам… После полувекового энергосотрудничества Россия...

Собственная машина была мечтой многих людей в соцстранах. При социалистической...

Хью и Саттон Фостер впервые появились вместе на мероприятии. Хью Джекман...

Естественность остается в тренде. Эффект ухоженной кожи, мягкие оттенки и...

Делимся практическим опытом миграции PostgreSQL Patroni из Kubernetes на...

StarRocks 3.5 приносит точечные улучшения по надёжности, производительности и...

Решил наконец погрузиться в электронику как хобби. Изначальной целью была...

Во второй части цикла были рассмотрены 11 двухмерных наименований для аркадных...