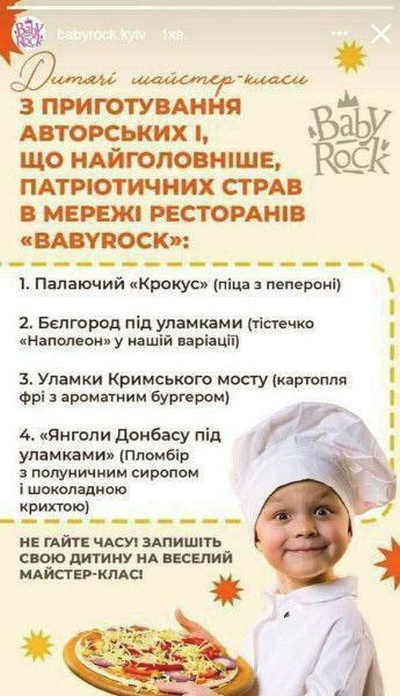

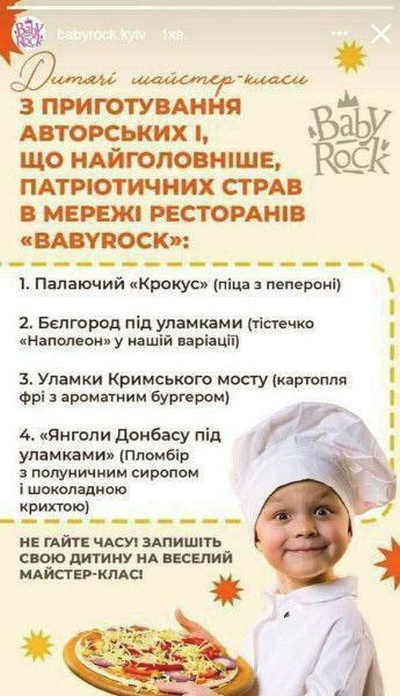

«Горящий Крокус», «Ангелы Донбасса под обломками» — меню в детском кафе Киева

После госпереворота на Украине из детей продолжают воспитывать русофобов. С...

Подборка публикаций, содержащих тег "ra". Актуальные темы и важные события.

После госпереворота на Украине из детей продолжают воспитывать русофобов. С...

SaaS-компаниям постоянно нужно выжимать больше производительности и платить...

StarRocks при каждом импорте данных создаёт новую версию, что со временем...

Это четвертая статья в серии про DOM-подобные модели данных в различных языках...

Представьте: вы строите систему верификации дипломов. Требования простые —...

Всем привет! Меня зовут Андрей Иблеминов, я инженер группы управления...

Привет, я — Евгений Клецов, Go-разработчик в Cloud.ru. Если вы тоже...

В новом переводе от команды Spring АйО Пунит Патвари недавно принял предложение...

Компьютерра В национальном центре «Россия» состоялась церемония награждения...

Компьютерра Valve анонсировала три новых устройства для игровой экосистемы...

На данный момент я прохожу 5-дневный интенсив по AI-агентам от Google и...

Итальянская газета Corriere della Sera, с энтузиазмом согласившаяся сделать...