Яндекс.Полуразврат или при чём тут Crypt?

Яндекс выпустил новую модель для Шедеврума, которая попыталась прикрыть...

Подборка публикаций, содержащих тег "опасность". Актуальные темы и важные события.

Яндекс выпустил новую модель для Шедеврума, которая попыталась прикрыть...

В российской ИТ-компании «Криптонит» (входит в «ИКС Холдинг») криптографы...

Адвокат Билл Марлер, который более 20 лет занимается судебными исками по факту...

В этой статье хотелось бы рассказать вам о том, как можно решить стандартную...

Данная статья посвящена багу в Power Dependency Coordinator (CVE-2025-27736),...

Когда речь заходит о криптовалютных свапалках и анонимных DEX, безопасность...

Ранее в блоге beeline cloud мы рассказывали про веб-приложения компаний: почему...

Привет, Хабр! В данной статье хочу разобрать auditd - полезный инструмент...

В этой статье я поделюсь своим опытом в создании паролей для разных сайтов, а...

Продолжаем серию обзоров законов, приказов, постановлений и инициатив...

Атака осуществляется через браузер, когда вы используете его для копирования...

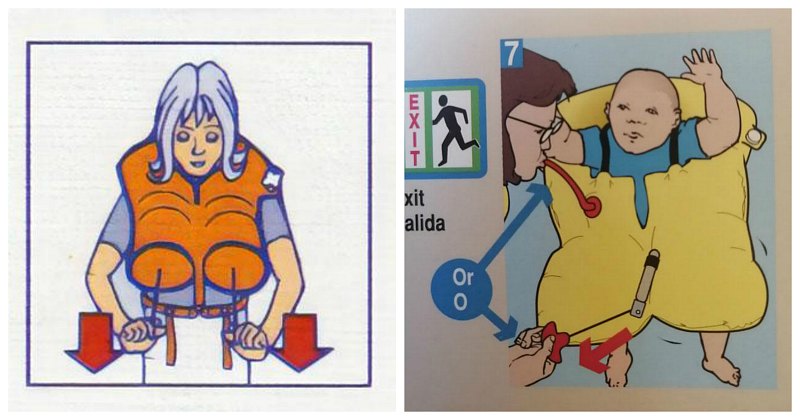

Помимо стюардесс и голоса пилота из динамиков, у авиакомпаний есть еще один...