Arctic Trucks представили обновлённый Tank 400: внедорожник стал выше и шире

Обновлённый автомобиль приобрёл более выразительный дизайн и ряд...

Подборка публикаций, содержащих тег "cti". Актуальные темы и важные события.

Обновлённый автомобиль приобрёл более выразительный дизайн и ряд...

В рамках исследовательского проекта CloudBridge Research, направленного на...

Суд по интеллектуальным правам отклонил иск гонконгской компании Multigoods...

Здравствуйте, читатели Хабра! Я Сергей Орлов, Android-разработчик в Dodo...

Для обеспечения стабильной работы транзакций в InnoDB необходимо разбираться в...

Здравствуйте! Я Михаил Пискунов, специалист с более чем 15-летним опытом в...

Здравствуйте, читатели Хабра! Я продолжаю серию публикаций, посвящённых...

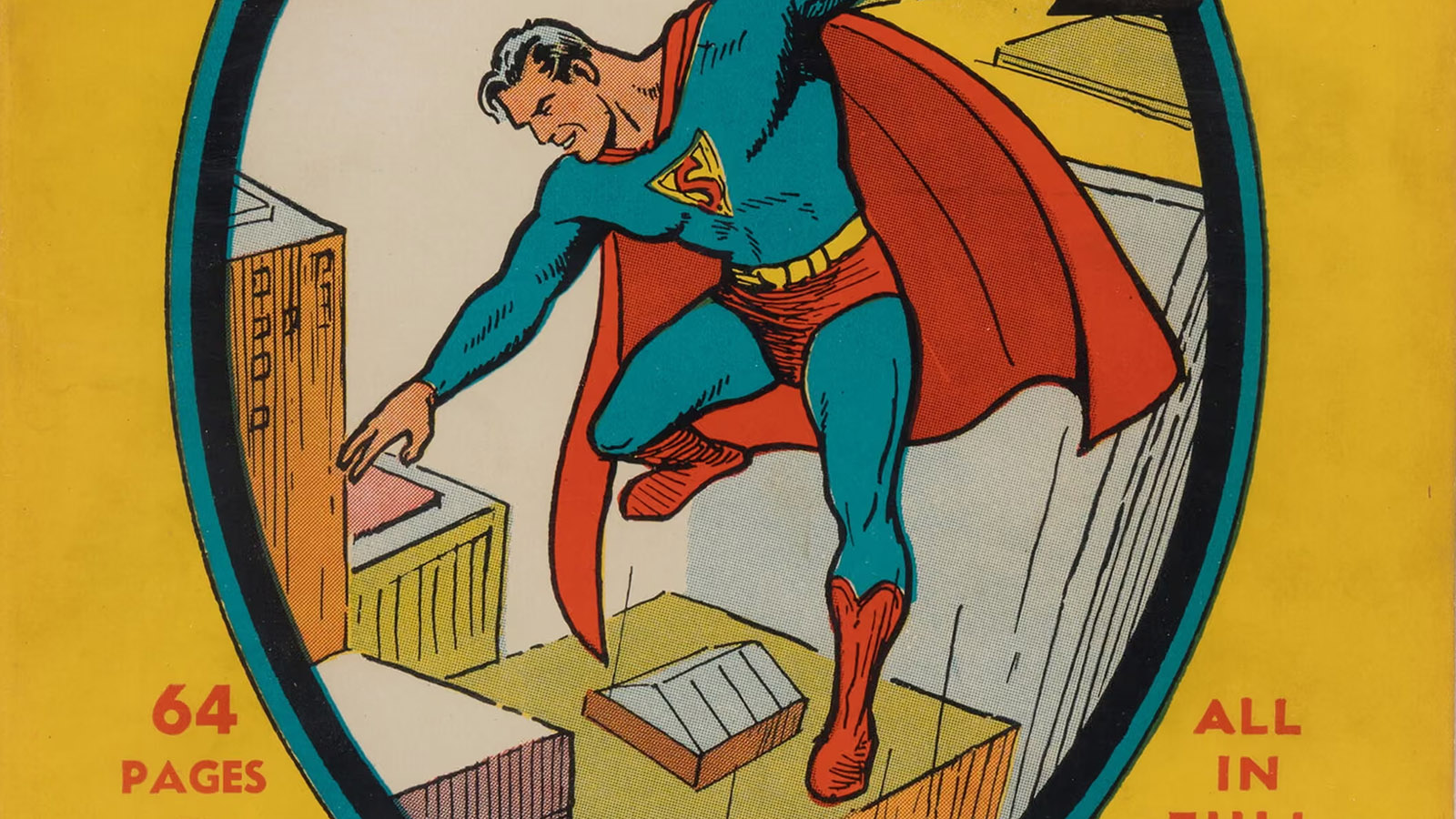

На аукционе Heritage Auctions экземпляр первого выпуска «Супермена» 1939 года...

Развитие компьютерного зрения происходит с невероятной скоростью: задачи,...

То, что первый блин студии Cyberia Nova был комом, думаю ни для кого не секрет....

Transactional Outbox часто подаётся как простой рецепт: записали событие в...

В компании Ви.Tech, которая является IT-подразделением «Все Инструменты.ру», я...